Por qué los servidores Windows obsoletos ponen en peligro tu empresa

¿Confiarías en un avión con defectos críticos para llegar sano y salvo a tu destino? Entonces, ¿por qué confiar en tu Windows Server 2012 R2 cuando se trata de la seguridad de tu organización? Con más de 35 vulnerabilidades críticas, los sistemas obsoletos podrían ser el mayor riesgo para tu organización. Aprende cómo proteger tu infraestructura antes de que sea demasiado tarde, porque en el panorama actual de amenazas no hay margen para el error.

Servidor Windows vs avión

Imagina subir a un avión que lleva mucho tiempo fuera de servicio y que tiene más de 35 problemas técnicos críticos. ¿Te sentirías seguro? Ahora piensa en tu Windows Server 2012 R2. Es básicamente como ese avión anticuado: lleno de vulnerabilidades, pero esta vez está en juego la infraestructura de tu empresa.

Es hora de actuar: no pierdas tiempo. Tu vuelo está reservado, pero está seriamente en riesgo.

Comprende las implicaciones de seguridad y los posibles impactos

Impacto en el Security ScoreCard: los sistemas que se encuentran en end-of-life (EOL) afectan significativamente tu Security ScoreCard.

Riesgo masivo: estos sistemas son extremadamente vulnerables a ataques debido a la falta de actualizaciones y soporte del fabricante, y representan una grave amenaza para toda la red de la empresa.

A los atacantes les encantan los sistemas operativos EOL, ya que son invitaciones abiertas para infiltrarse en tu red, lo que puede llevar a una completa compromisión de la infraestructura.

Aunque nuestros servicios de respuesta APT (en casos de emergencia) pueden ayudarte en la recuperación, siempre recomendamos un enfoque proactivo, para evitar que se llegue a esa situación.

Identifica los sistemas EOL en tu organización

Descubrimiento y métodos para identificar sistemas operativos EOL

Empieza con el descubrimiento. Con frecuencia detectamos sistemas operativos EOL durante nuestras evaluaciones, ya sea a través de servicios preventivos como AD/EID o de nuestras ofertas de CSOC (Cloud Security Operation Center) gestionado. El primer paso para abordar este problema es desarrollar métodos confiables para identificar sistemas EOL y tomar medidas. Es crucial establecer una estrategia para identificar regularmente estos sistemas obsoletos mediante diversas herramientas y evaluaciones. Podemos colaborar contigo para implementar esto de manera efectiva.

Un paso clave es identificar tus aplicaciones de line of business (LOB) y determinar dónde se están ejecutando para asegurar que estén alineadas con las necesidades de tu empresa. El triángulo LOB basado en riesgos es una herramienta valiosa que ayuda a descubrir dependencias y evaluar riesgos en toda la organización.

Al analizar los patrones de pérdidas y la volatilidad a lo largo del tiempo, este enfoque se convierte en una piedra angular de la gestión eficaz de riesgos, proporcionando información esencial a tu equipo directivo. Esto es especialmente crítico cuando las LOBs súper sensibles, ubicadas en la cima del triángulo, operan en sistemas EOL. Estos sistemas representan una amenaza significativa para la continuidad del servicio, la estabilidad operativa y el rendimiento general de la empresa.

En resumen, si tus LOBs más críticos operan en sistemas EOL, estás exponiendo a tu empresa al riesgo de interrupciones en el servicio y a peligros operativos elevados.

Construir una estrategia de sistema operativo anticuada

Solución a corto plazo: la ESU podría ser la solución

Protégete con una solución a corto plazo mientras desarrollas una estrategia a largo plazo para gestionar los sistemas EOL y end-of-support (EOS).

Utiliza las Extended Security Updates (ESU) como una salvación para superar este período desafiante. Las ESU pueden proteger temporalmente los sistemas EOL hasta que se complete la migración o el desmantelamiento. Recuerda que se trata de una solución a corto plazo.

Aislamiento: Aísla completamente estos sistemas de las redes y de Active Directory durante el período de transición. Esto te brinda el tiempo necesario para planificar y ejecutar tu migración sin exponerte a riesgos graves, creando una situación más controlable.

Crear una estrategia a largo plazo

Después de abordar las preocupaciones inmediatas con las ESU, es momento de cambiar el enfoque hacia una estrategia a largo plazo para eliminar los sistemas legados. Tómate un momento para evaluar las mejores soluciones a largo plazo que se alineen con tus necesidades.

Considera la posibilidad de migrar a sistemas operativos modernos, enfoques sin servidor, Software como Servicio (SaaS) o cualquier solución nativa de la nube que se adapte a tu entorno.

Migración: Planifica y ejecuta la actualización de los sistemas obsoletos a las versiones más recientes. Evalúa alternativas como el enfoque sin servidor, contenedores o Kubernetes (K8s). El Azure Foundation Blueprint de glueckkanja ofrece un marco sólido para tu migración a la nube. Utilizando el despliegue como infraestructura como código, aseguramos una implementación rápida con la máxima calidad. Los requisitos de seguridad y gobernanza están integrados directamente en la plataforma, y los controles incorporados, como las políticas y la automatización, sustituyen a los procesos y flujos de trabajo obsoletos y costosos.

Desmantelamiento: Desmantela de forma segura los sistemas sin soporte. Al seguir este enfoque, mitigas los riesgos inmediatos mientras planificas mejoras de seguridad sostenibles a largo plazo. Si necesitas más detalles o asistencia, no dudes en contactarnos.

Objetivo a largo plazo: En el futuro, asegúrate de estar preparado con suficiente anticipación antes de que tus sistemas lleguen al EOL.

Contacta con nuestros expertos en Azure: Planifica y ejecuta una migración a la nube exitosa con nuestra orientación. Glueckkanja cuenta con la especialización avanzada de Azure para la migración de infraestructuras y bases de datos. Los clientes también pueden aprovechar el Programa de Migración y Modernización de Azure (AMM) para obtener un soporte integral en la migración.

Conoce el ciclo de vida del soporte del sistema operativo

Revisa periódicamente el ciclo de vida del soporte y los plazos de cada sistema operativo (SO) para garantizar el cumplimiento y gestionar los riesgos de manera proactiva.

Microsoft proporciona directrices consistentes y predecibles para sus productos, ya sea el sistema operativo de servidor, el sistema operativo de cliente u otros productos como Exchange, SQL y muchos más.

Esto permite una planificación estratégica para el futuro. Mantente siempre informado sobre el ciclo de vida de soporte del sistema operativo y el soporte de software. Las revisiones periódicas te ayudan a cumplir las normativas y a gestionar los riesgos de forma proactiva. Con Defender for Endpoint, estas revisiones se simplifican. Monitorear vulnerabilidades e identificar sistemas EOL son partes integrales de nuestro servicio CSOC.

Obtén una visión general de la Política de Ciclo de Vida de Microsoft.

Conclusión: No esperes a que la prensa escriba tu historia

El mensaje es alto y claro: no esperes a que se produzcan interrupciones del servicio o compromisos. Esperamos ver solo noticias positivas sobre tu empresa en la prensa. Aunque ofrecemos servicios de respuesta a APT, te animamos encarecidamente a ti —y a todos nuestros clientes— a que te pongas en contacto con nosotros de forma proactiva, en lugar de reaccionar ante una brecha de seguridad.

La esencia de este artículo es instarte a que cambies de una postura reactiva a la preparación de tu negocio para el siguiente nivel. Prepara tu organización para el futuro manteniendo las plataformas actualizadas o adoptando soluciones nativas en la nube. Todas las partes interesadas, incluidos tus clientes y directivos, apreciarán este enfoque proactivo.

La dirección empresarial, en particular, debe ser plenamente consciente de sus responsabilidades y obligaciones para garantizar la estabilidad operativa y la seguridad de la empresa.

Aprovecha nuestras soluciones de Azure, Workplace y Seguridad: ¡no dudes en ponerte en contacto con nosotros!

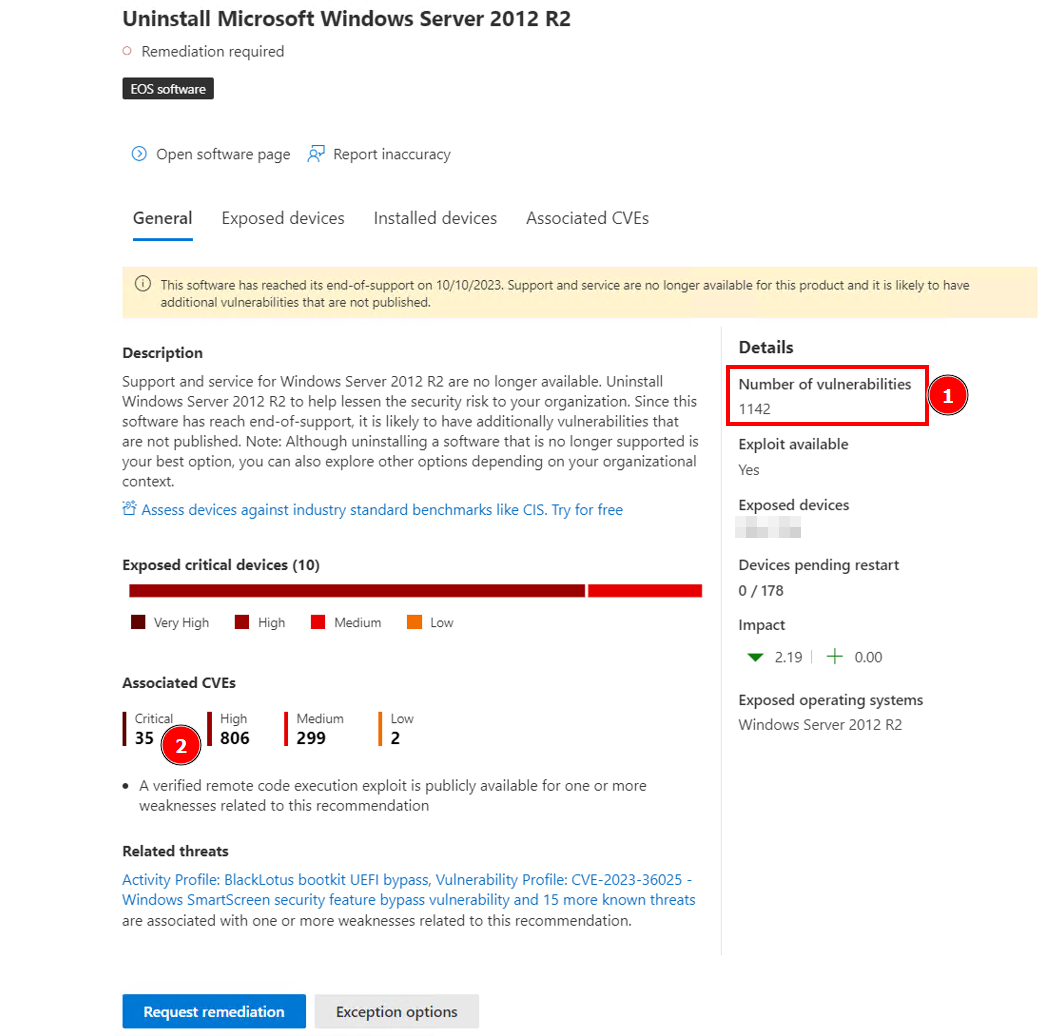

Apéndice - Windows Server 2012 R2 - Windows Server 2008 R2 - Número de Vulnerabilidades

La tabla a continuación destaca las vulnerabilidades conocidas, que continúan aumentando en más de 20 cada mes.

| Operating System | Windows Server 2012 R2 | Windows Server 2008 R2 |

|---|---|---|

| Total # of Vulnerabilities* | 1.142 | 2.240 |

| Critical | 35 | 47 |

| High | 806 | 1.457 |

Datos hasta septiembre de 2024, con un número creciente de vulnerabilidades mes a mes.

En septiembre de 2024, Windows Server 2012 R2 presenta 1,142 vulnerabilidades (ver punto 1) que permanecen sin abordar o sin parches. Este número sigue creciendo mes a mes, con 35 clasificadas como críticas y 806 como de alta severidad (ver punto 2).

La situación es aún más preocupante para Windows Server 2008 R2, que cuenta con un número aún mayor de vulnerabilidades conocidas. Esto crea una oportunidad tentadora para los atacantes, ofreciéndoles un camino claro hacia posibles compromisos.

Estos datos provienen de Microsoft Defender for Endpoint, que proporciona una visión integral y valiosos conocimientos sobre las vulnerabilidades del sistema.